Способ, машиночитаемый носитель данных и устройство для обеспечения безопасности пользовательского оборудования

Текст

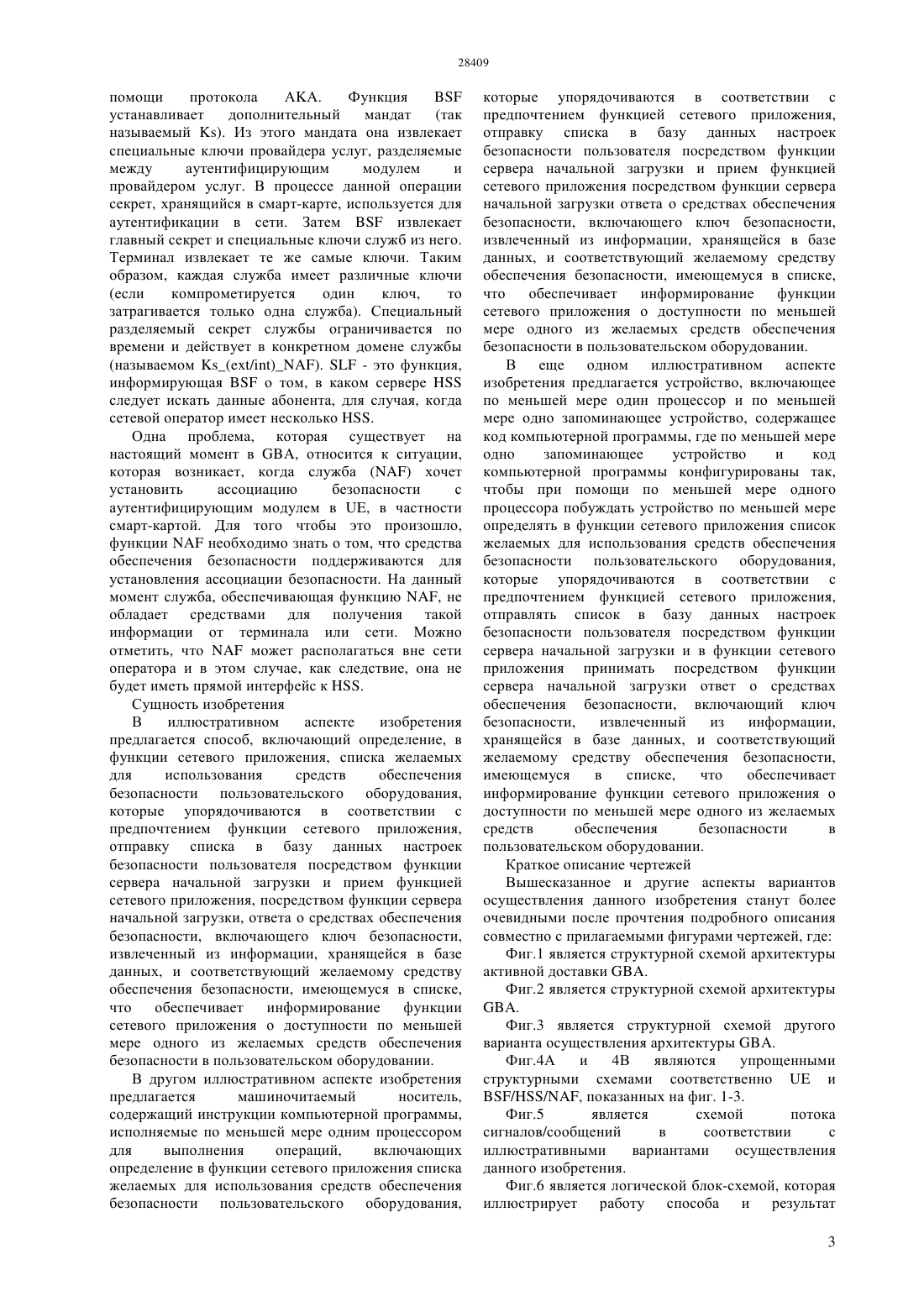

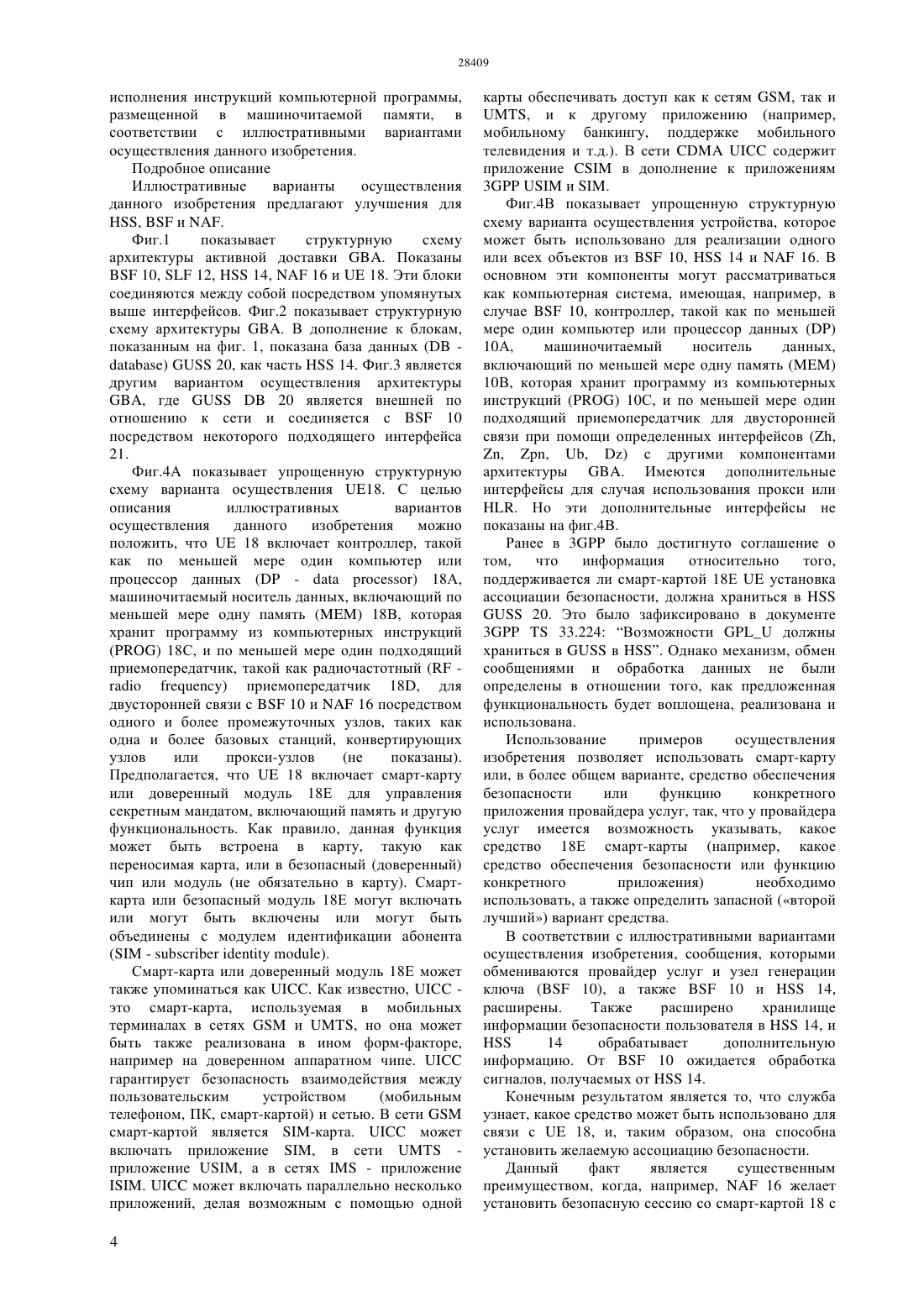

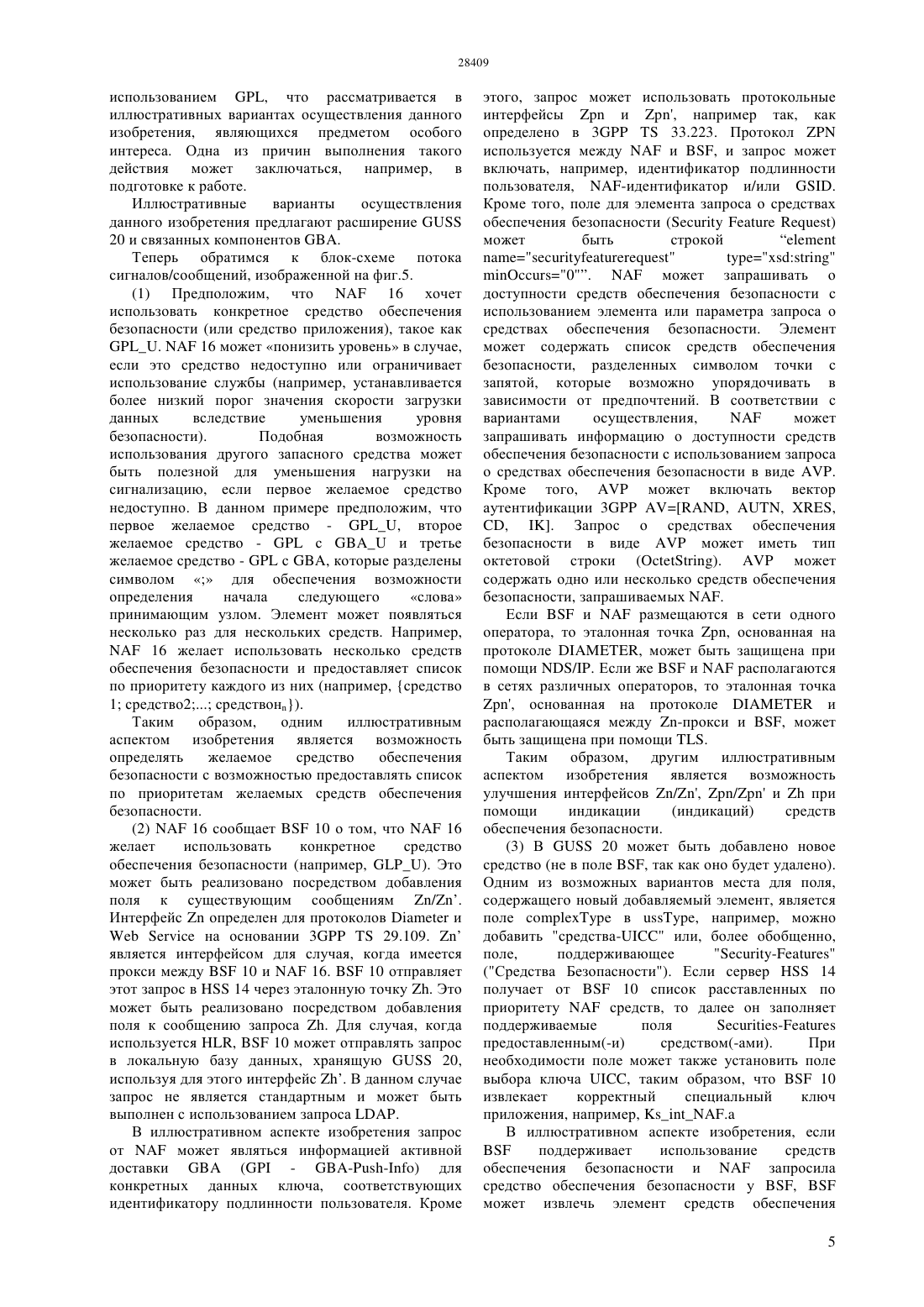

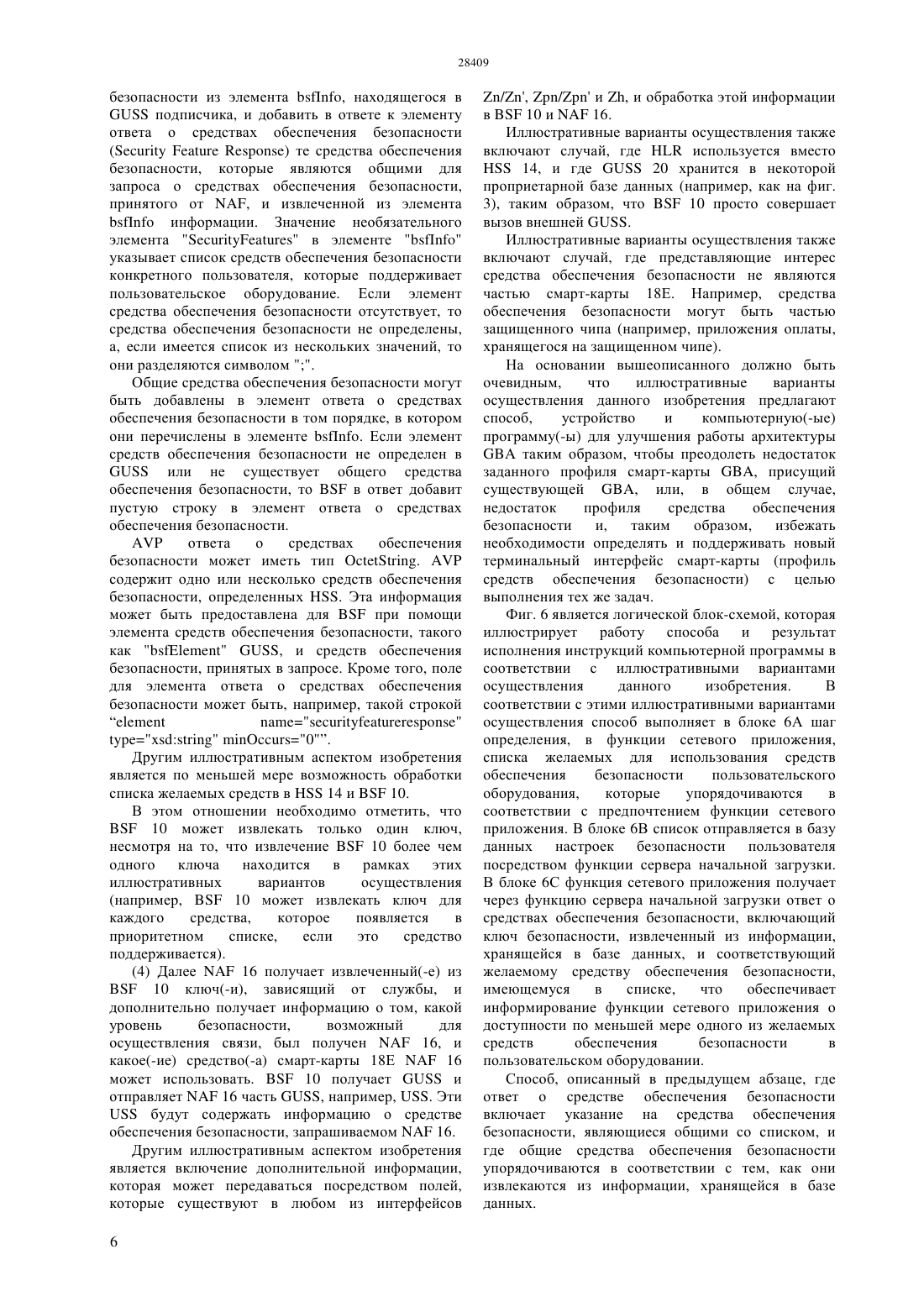

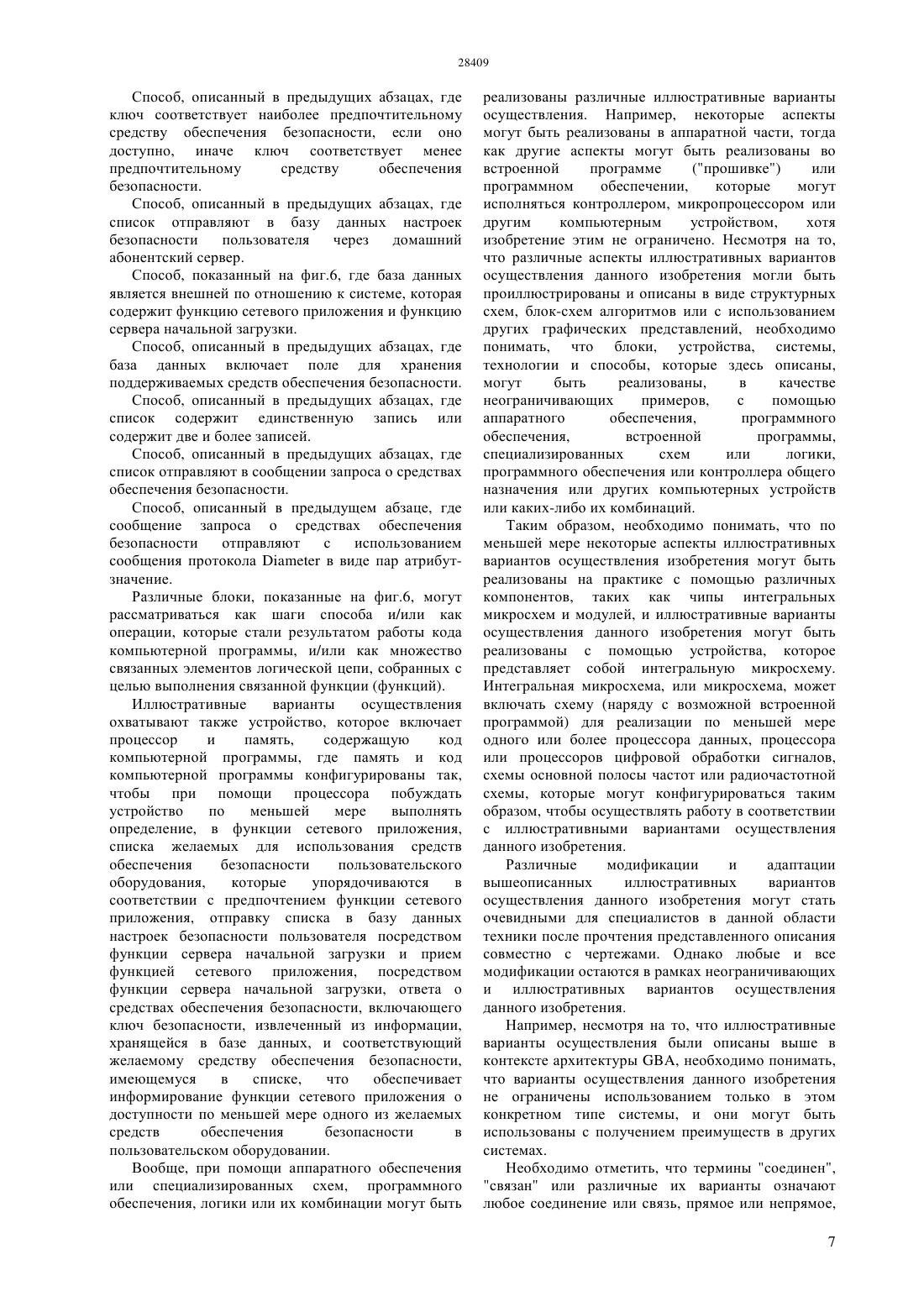

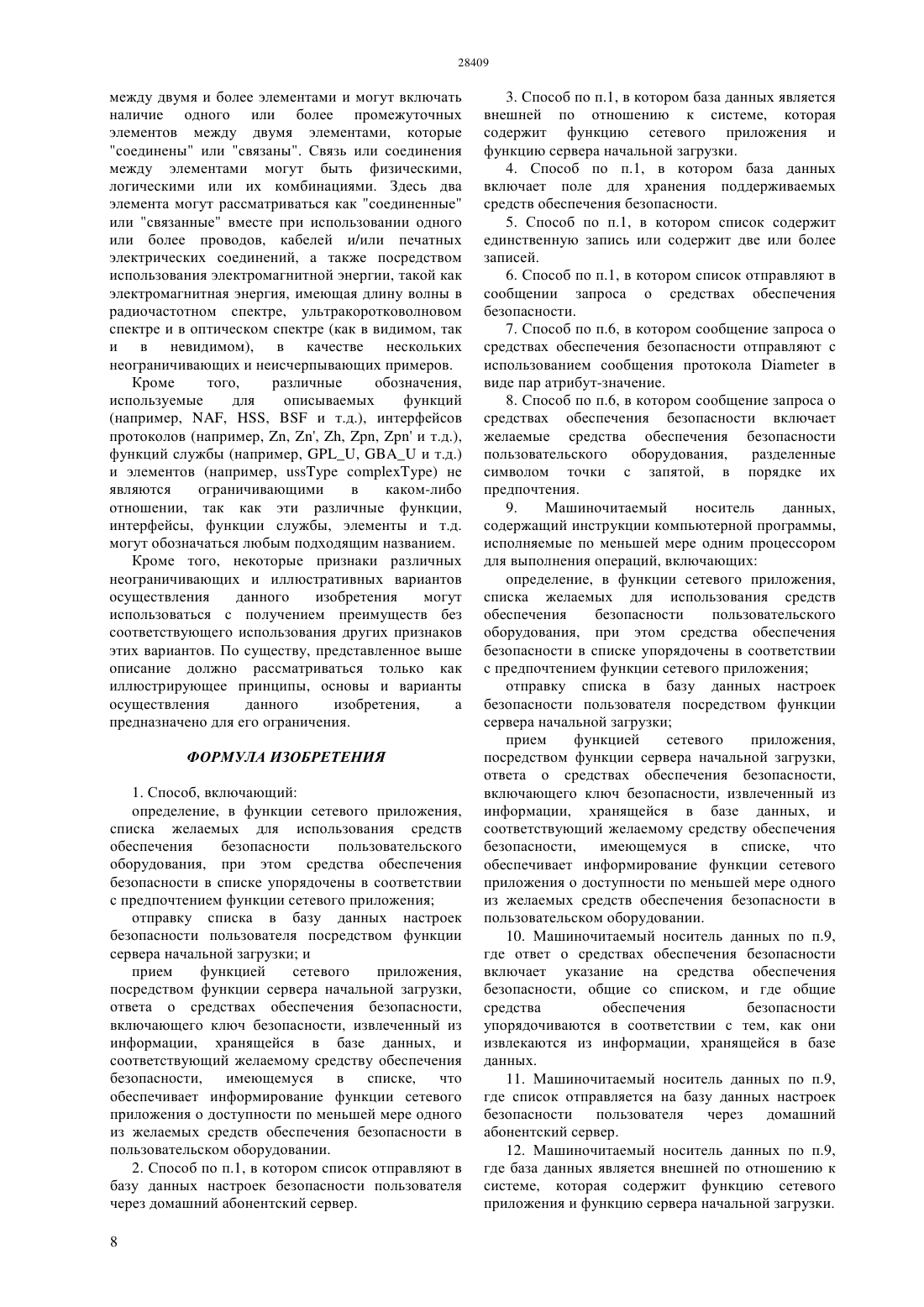

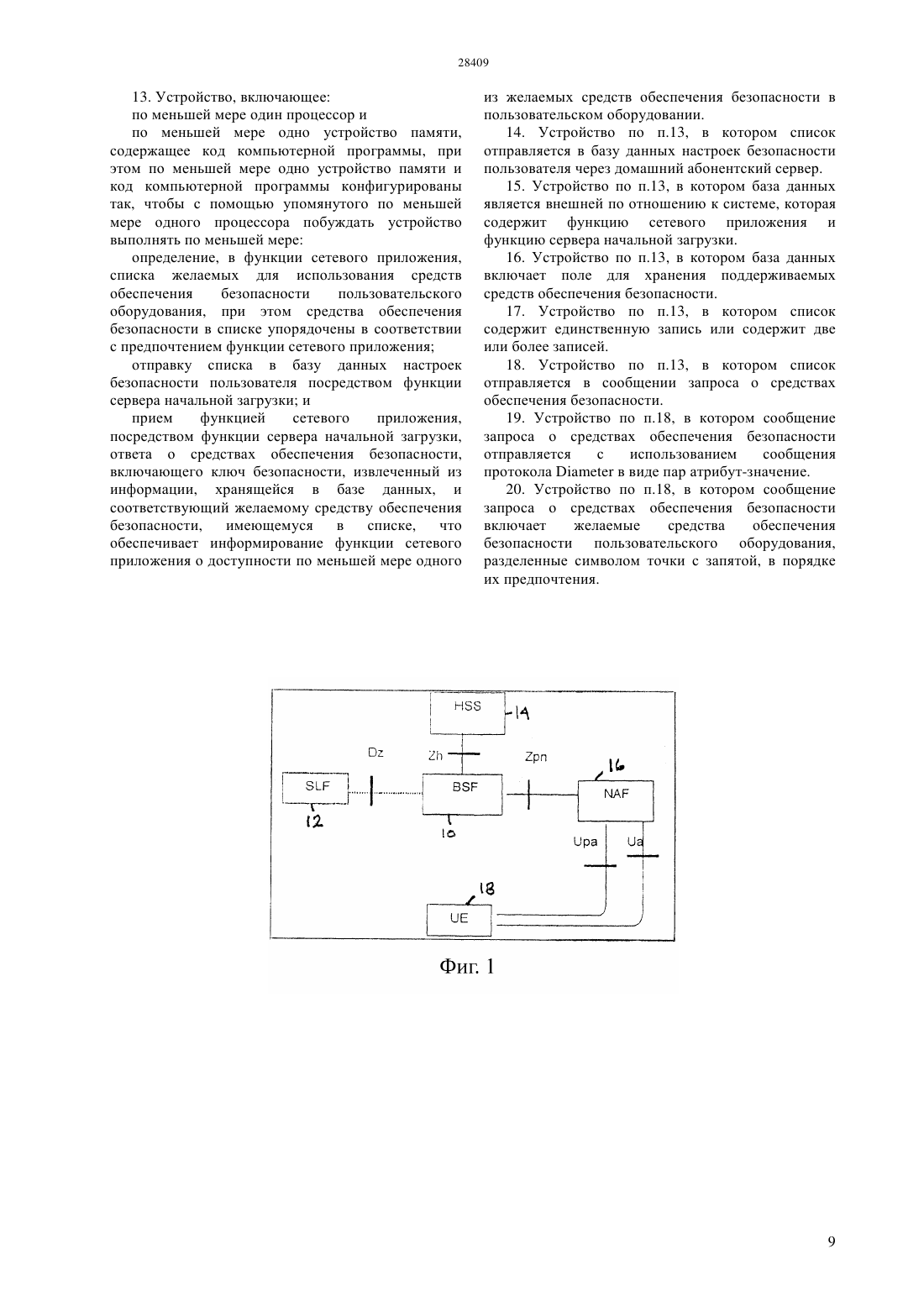

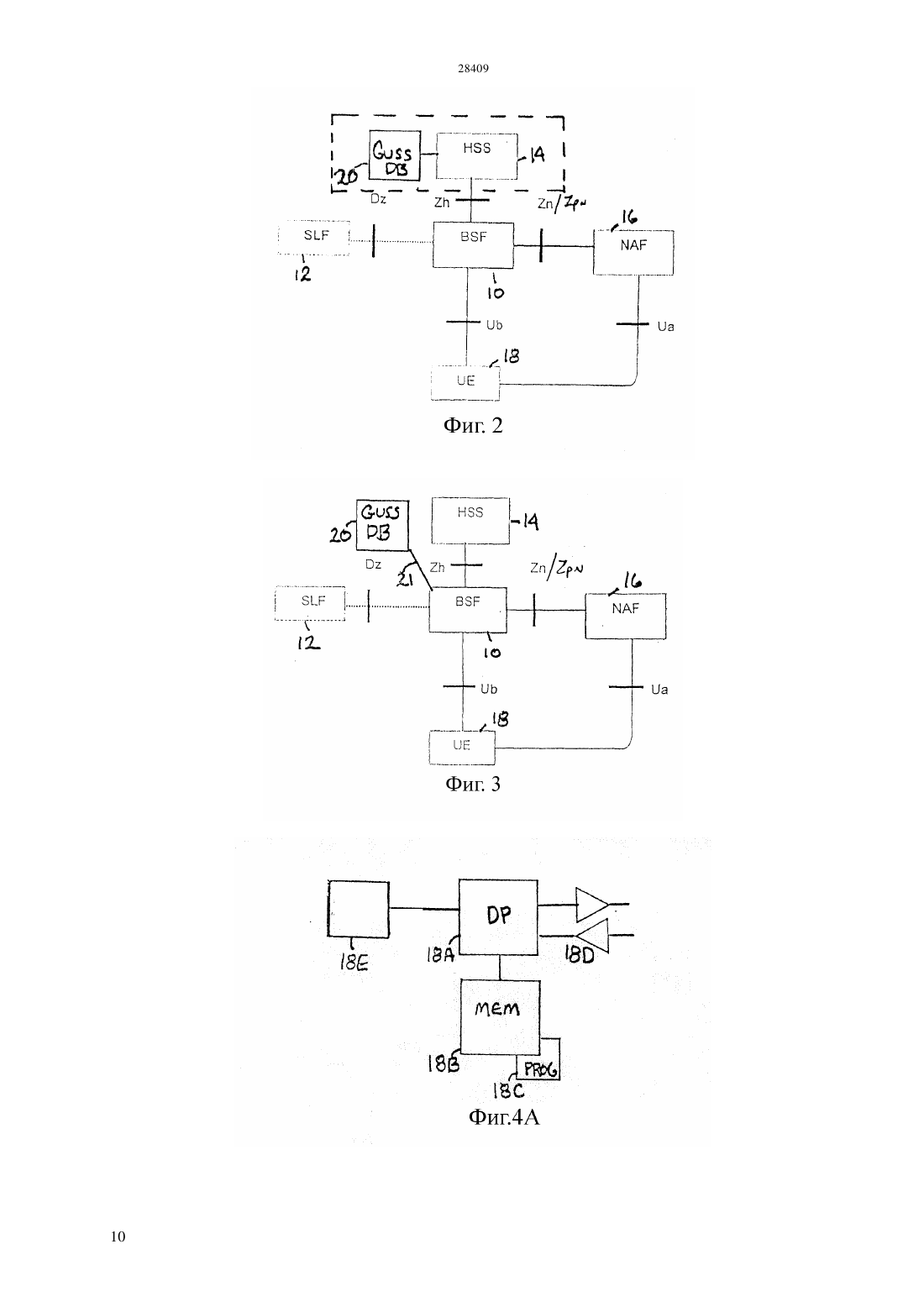

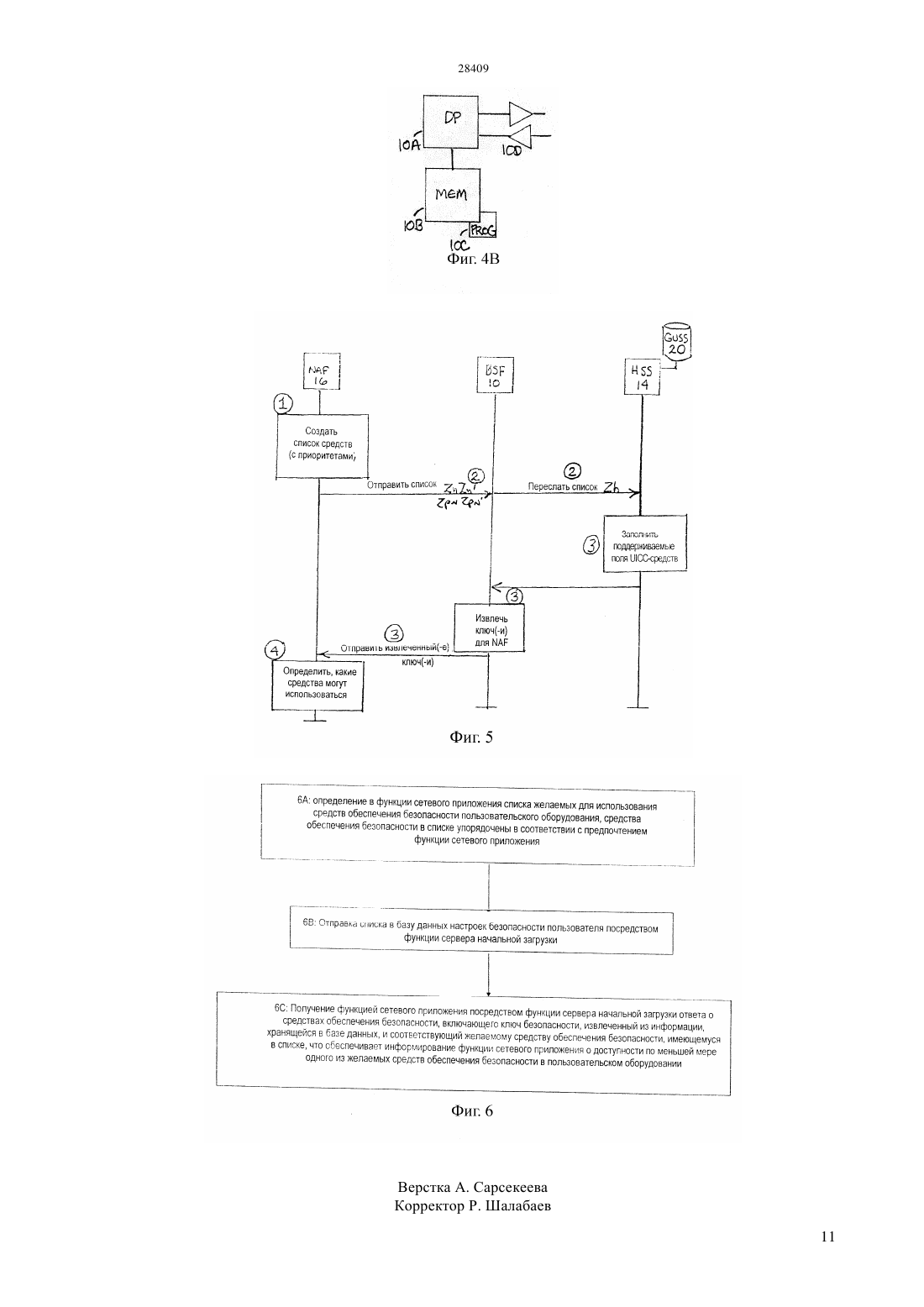

(51) 04 12/06 (2009.01) 04 12/04 (2009.01) 04 12/08 (2009.01) КОМИТЕТ ПО ПРАВАМ ИНТЕЛЛЕКТУАЛЬНОЙ СОБСТВЕННОСТИ МИНИСТЕРСТВА ЮСТИЦИИ РЕСПУБЛИКИ КАЗАХСТАН ОПИСАНИЕ ИЗОБРЕТЕНИЯ К ПАТЕНТУ предложены по меньшей мере способ, исполняемая компьютерная программа и устройство для определения, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования, которые упорядочены в соответствии с предпочтением функции сетевого приложения,отправки этого списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения, посредством функции сервера начальной загрузки, ответа о средствах обеспечения безопасности, включающего ключ безопасности,извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности, имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании.(74) Тагбергенова Модангуль Маруповна Тагбергенова Алма Таишевна Касабекова Найля Ертисовна(54) СПОСОБ,МАШИНОЧИТАЕМЫЙ НОСИТЕЛЬ ДАННЫХ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ПОЛЬЗОВАТЕЛЬСКОГО ОБОРУДОВАНИЯ(57) В соответствии с иллюстративными вариантами осуществления изобретения, 28409 Приоритет заявляется в соответствии с предварительной заявкой на патент США 61/284,045, зарегистрированной 11 декабря 2009 года, описание которой включено в данное описание посредством ссылки в полном объеме. Область техники Изобретение, в соответствии с иллюстративными и не ограничивающими вариантами его осуществления, относится в общем к системам беспроводной связи, способам, устройствам и компьютерным программам и, в частности, к общим архитектурам начальной загрузки и функциям безопасности. Предпосылки создания изобретения Данный раздел предназначен для описания предпосылок или контекста создания изобретения,которое излагается в формуле изобретения. Описанное здесь может включать принципы,которых можно было придерживаться, но которые не обязательно были до этого представлены,реализованы или описаны. Поэтому, если иное не оговорено, описанное в данном разделе не является известным уровнем техники по отношению к описанию и формуле изобретения данной заявки и не может рассматриваться как известный уровень техники вследствие включения в данный раздел. Следующие аббревиатуры, которые могут встречаться в подробном описании и/или на представленных фигурах чертежей, определяются следующим образом ААА аутентификация, авторизация и учет)вектор аутентификации ( )пара атрибут-значение в сообщениях протоколафункция сервера начальной загрузки)настройки безопасности пользователяопорный регистр местонахождения домашний абонентский сервер ключ целостности ( )подсистема передачи мультимедиа по Интернет-протоколуоблегченный протокол доступа к каталогам функция сетевого приложения (служба) безопасность сетевого домена случайный выбор ( )функция указателя абонентапользовательский терминал ( ) со смарт-картойуниверсальная интегрированная смарткарта настройки безопасности пользователя интерфейс - для приложенийинтерфейс - для начальной загрузки ожидаемый ответ в процессе аутентификации ( )интерфейс - для процедуры начальной загрузкиинтерфейс - для процедуры начальной загрузкиинтерфейс - для приложенийинтерфейс -для приложенийМогут быть сделаны ссылки на две следующие публикации 329.109 9.0.0 (2009-09) Техническая спецификация консорциума сетей третьего поколения техническая спецификация группы центральной сети и терминалов общая архитектура аутентификацииинтерфейсыи ,основанные на протоколе 3 этап (выпуск 9) (3 3 ( 9 и 333.224 9.0.0 (2009-09) Техническая спецификация консорциума сетей третьего поколения техническая спецификация группы сервисов и системных аспектов общая архитектура аутентификацииуровень активной доставки общей архитектуры начальной загрузки( 9. В мобильных устройствах использованиепозволяет производить аутентификацию пользователя или абонента. Использованиепредполагает то, что у пользователя имеется подлинная запись вили . В качестве примера аутентификации пользователя можно привести разделяемый секрет, хранящийся в случае мобильных сетей в смарт-карте в мобильном устройстве и в /. В различных сетевых архитектурах, например, в фиксированных сетях,разделяемый секрет может храниться в доверенном модуле (например, доверенном чипе в ПК) и в сети сервера .аутентифицирует пользователя посредством сетевого компонента, опрашивающего смарт-карту и затем проверяющего, что ответ на опрос аналогичен предсказанному /, при(так называемый ). Из этого мандата она извлекает специальные ключи провайдера услуг, разделяемые между аутентифицирующим модулем и провайдером услуг. В процессе данной операции секрет, хранящийся в смарт-карте, используется для аутентификации в сети. Затемизвлекает главный секрет и специальные ключи служб из него. Терминал извлекает те же самые ключи. Таким образом, каждая служба имеет различные ключи(если компрометируется один ключ,то затрагивается только одна служба). Специальный разделяемый секрет службы ограничивается по времени и действует в конкретном домене службы(называемом (/.- это функция,информирующаяо том, в каком сервереследует искать данные абонента, для случая, когда сетевой оператор имеет несколько . Одна проблема, которая существует на настоящий момент в , относится к ситуации,которая возникает, когда службахочет установить ассоциацию безопасности с аутентифицирующим модулем в , в частности смарт-картой. Для того чтобы это произошло,функциинеобходимо знать о том, что средства обеспечения безопасности поддерживаются для установления ассоциации безопасности. На данный момент служба, обеспечивающая функцию , не обладает средствами для получения такой информации от терминала или сети. Можно отметить, чтоможет располагаться вне сети оператора и в этом случае, как следствие, она не будет иметь прямой интерфейс к . Сущность изобретения В иллюстративном аспекте изобретения предлагается способ, включающий определение, в функции сетевого приложения, списка желаемых для использования средств обеспечения безопасности пользовательского оборудования,которые упорядочиваются в соответствии с предпочтением функции сетевого приложения,отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения, посредством функции сервера начальной загрузки, ответа о средствах обеспечения безопасности, включающего ключ безопасности,извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности, имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. В другом иллюстративном аспекте изобретения предлагается машиночитаемый носитель,содержащий инструкции компьютерной программы,исполняемые по меньшей мере одним процессором для выполнения операций,включающих определение в функции сетевого приложения списка желаемых для использования средств обеспечения безопасности пользовательского оборудования, которые упорядочиваются в соответствии с предпочтением функцией сетевого приложения,отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения посредством функции сервера начальной загрузки ответа о средствах обеспечения безопасности, включающего ключ безопасности,извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности, имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. В еще одном иллюстративном аспекте изобретения предлагается устройство, включающее по меньшей мере один процессор и по меньшей мере одно запоминающее устройство, содержащее код компьютерной программы, где по меньшей мере одно запоминающее устройство и код компьютерной программы конфигурированы так,чтобы при помощи по меньшей мере одного процессора побуждать устройство по меньшей мере определять в функции сетевого приложения список желаемых для использования средств обеспечения безопасности пользовательского оборудования,которые упорядочиваются в соответствии с предпочтением функцией сетевого приложения,отправлять список в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и в функции сетевого приложения принимать посредством функции сервера начальной загрузки ответ о средствах обеспечения безопасности, включающий ключ безопасности,извлеченный из информации,хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. Краткое описание чертежей Вышесказанное и другие аспекты вариантов осуществления данного изобретения станут более очевидными после прочтения подробного описания совместно с прилагаемыми фигурами чертежей, где Фиг.1 является структурной схемой архитектуры активной доставки . Фиг.2 является структурной схемой архитектуры. Фиг.3 является структурной схемой другого варианта осуществления архитектуры . Фиг.4 А и 4 В являются упрощенными структурными схемами соответственнои//, показанных на фиг. 1-3. Фиг.5 является схемой потока сигналов/сообщений в соответствии с иллюстративными вариантами осуществления данного изобретения. Фиг.6 является логической блок-схемой, которая иллюстрирует работу способа и результат 3 исполнения инструкций компьютерной программы,размещенной в машиночитаемой памяти, в соответствии с иллюстративными вариантами осуществления данного изобретения. Подробное описание Иллюстративные варианты осуществления данного изобретения предлагают улучшения для,и . Фиг.1 показывает структурную схему архитектуры активной доставки . Показаны 10,12,14,16 и 18. Эти блоки соединяются между собой посредством упомянутых выше интерфейсов. Фиг.2 показывает структурную схему архитектуры . В дополнение к блокам,показанным на фиг. 1, показана база данных ( )20, как часть 14. Фиг.3 является другим вариантом осуществления архитектуры, где 20 является внешней по отношению к сети и соединяется с 10 посредством некоторого подходящего интерфейса 21. Фиг.4 А показывает упрощенную структурную схему варианта осуществления 18. С целью описания иллюстративных вариантов осуществления данного изобретения можно положить, что 18 включает контроллер, такой как по меньшей мере один компьютер или процессор данных ( -) 18 А,машиночитаемый носитель данных, включающий по меньшей мере одну память 18 В, которая хранит программу из компьютерных инструкций 18 С, и по меньшей мере один подходящий приемопередатчик, такой как радиочастотный приемопередатчик 18, для двусторонней связи с 10 и 16 посредством одного и более промежуточных узлов, таких как одна и более базовых станций, конвертирующих узлов или прокси-узлов(не показаны). Предполагается, что 18 включает смарт-карту или доверенный модуль 18 Е для управления секретным мандатом, включающий память и другую функциональность. Как правило, данная функция может быть встроена в карту, такую как переносимая карта, или в безопасный (доверенный) чип или модуль (не обязательно в карту). Смарткарта или безопасный модуль 18 Е могут включать или могут быть включены или могут быть объединены с модулем идентификации абонента( -). Смарт-карта или доверенный модуль 18 Е может также упоминаться как . Как известно,это смарт-карта, используемая в мобильных терминалах в сетяхи , но она может быть также реализована в ином форм-факторе,например на доверенном аппаратном чипе.гарантирует безопасность взаимодействия между пользовательским устройством.может включать параллельно несколько приложений, делая возможным с помощью одной 4 карты обеспечивать доступ как к сетям , так и, и к другому приложению (например,мобильному банкингу, поддержке мобильного телевидения и т.д.). В сетисодержит приложениев дополнение к приложениям 3 и . Фиг.4 В показывает упрощенную структурную схему варианта осуществления устройства, которое может быть использовано для реализации одного или всех объектов из 10,14 и 16. В основном эти компоненты могут рассматриваться как компьютерная система, имеющая, например, в случае 10, контроллер, такой как по меньшей мере один компьютер или процессор данных 10 А,машиночитаемый носитель данных,включающий по меньшей мере одну память 10 В, которая хранит программу из компьютерных инструкций 10 С, и по меньшей мере один подходящий приемопередатчик для двусторонней связи при помощи определенных интерфейсов ( , , ) с другими компонентами архитектуры . Имеются дополнительные интерфейсы для случая использования прокси или. Но эти дополнительные интерфейсы не показаны на фиг.4 В. Ранее в 3 было достигнуто соглашение о том,что информация относительно того,поддерживается ли смарт-картой 18 Еустановка ассоциации безопасности, должна храниться в 20. Это было зафиксировано в документе 333.224 Возможностидолжны храниться вв . Однако механизм, обмен сообщениями и обработка данных не были определены в отношении того, как предложенная функциональность будет воплощена, реализована и использована. Использование примеров осуществления изобретения позволяет использовать смарт-карту или, в более общем варианте, средство обеспечения безопасности или функцию конкретного приложения провайдера услуг, так, что у провайдера услуг имеется возможность указывать, какое средство 18 Е смарт-карты (например, какое средство обеспечения безопасности или функцию конкретного приложения) необходимо использовать, а также определить запасной (второй лучший) вариант средства. В соответствии с иллюстративными вариантами осуществления изобретения, сообщения, которыми обмениваются провайдер услуг и узел генерации ключа ( 10), а также 10 и 14,расширены. Также расширено хранилище информации безопасности пользователя в 14, и 14 обрабатывает дополнительную информацию. От 10 ожидается обработка сигналов, получаемых от 14. Конечным результатом является то, что служба узнает, какое средство может быть использовано для связи с 18, и, таким образом, она способна установить желаемую ассоциацию безопасности. Данный факт является существенным преимуществом, когда, например,16 желает установить безопасную сессию со смарт-картой 18 с использованием , что рассматривается в иллюстративных вариантах осуществления данного изобретения, являющихся предметом особого интереса. Одна из причин выполнения такого действия может заключаться, например, в подготовке к работе. Иллюстративные варианты осуществления данного изобретения предлагают расширение 20 и связанных компонентов . Теперь обратимся к блок-схеме потока сигналов/сообщений, изображенной на фиг.5.(1) Предположим, что 16 хочет использовать конкретное средство обеспечения безопасности (или средство приложения), такое как.16 может понизить уровень в случае,если это средство недоступно или ограничивает использование службы (например, устанавливается более низкий порог значения скорости загрузки данных вследствие уменьшения уровня безопасности). Подобная возможность использования другого запасного средства может быть полезной для уменьшения нагрузки на сигнализацию, если первое желаемое средство недоступно. В данном примере предположим, что первое желаемое средство - , второе желаемое средство -си третье желаемое средство -с , которые разделены символомдля обеспечения возможности определения начала следующего слова принимающим узлом. Элемент может появляться несколько раз для нескольких средств. Например, 16 желает использовать несколько средств обеспечения безопасности и предоставляет список по приоритету каждого из них (например, средство 1 средство 2 средствон). Таким образом,одним иллюстративным аспектом изобретения является возможность определять желаемое средство обеспечения безопасности с возможностью предоставлять список по приоритетам желаемых средств обеспечения безопасности.(2)16 сообщает 10 о том, что 16 желает использовать конкретное средство обеспечения безопасности (например, ). Это может быть реализовано посредством добавления поля к существующим сообщениям /. Интерфейсопределен для протоколовина основании 329.109.является интерфейсом для случая, когда имеется прокси между 10 и 16.10 отправляет этот запрос в 14 через эталонную точку . Это может быть реализовано посредством добавления поля к сообщению запроса . Для случая, когда используется ,10 может отправлять запрос в локальную базу данных, хранящую 20,используя для этого интерфейс . В данном случае запрос не является стандартным и может быть выполнен с использованием запроса . В иллюстративном аспекте изобретения запрос отможет являться информацией активной доставки( - ) для конкретных данных ключа, соответствующих идентификатору подлинности пользователя. Кроме этого, запрос может использовать протокольные интерфейсыи , например так, как определено в 333.223. Протоколиспользуется междуи , и запрос может включать, например, идентификатор подлинности пользователя, -идентификатор и/или . Кроме того, поле для элемента запроса о средствах обеспечения безопасности может быть строкой 0.может запрашивать о доступности средств обеспечения безопасности с использованием элемента или параметра запроса о средствах обеспечения безопасности. Элемент может содержать список средств обеспечения безопасности, разделенных символом точки с запятой, которые возможно упорядочивать в зависимости от предпочтений. В соответствии с вариантами осуществления, может запрашивать информацию о доступности средств обеспечения безопасности с использованием запроса о средствах обеспечения безопасности в виде . Кроме того,может включать вектор аутентификации 3 , , . Запрос о средствах обеспечения безопасности в видеможет иметь тип октетовой строки .может содержать одно или несколько средств обеспечения безопасности, запрашиваемых . Еслииразмещаются в сети одного оператора, то эталонная точка , основанная на протоколе , может быть защищена при помощи /. Если жеирасполагаются в сетях различных операторов, то эталонная точка, основанная на протоколеи располагающаяся между -прокси и , может быть защищена при помощи . Таким образом, другим иллюстративным аспектом изобретения является возможность улучшения интерфейсов /, / ипри помощи индикации(3) В 20 может быть добавлено новое средство (не в поле , так как оно будет удалено). Одним из возможных вариантов места для поля,содержащего новый добавляемый элемент, является полев , например, можно добавить средства- или, более обобщенно,поле,поддерживающее(Средства Безопасности). Если сервер 14 получает от 10 список расставленных по приоритетусредств, то далее он заполняет поддерживаемые поля предоставленным(-и) средством(-ами). При необходимости поле может также установить поле выбора ключа , таким образом, что 10 извлекает корректный специальный ключ приложения, например, . В иллюстративном аспекте изобретения, если поддерживает использование средств обеспечения безопасности изапросила средство обеспечения безопасности у ,может извлечь элемент средств обеспечения 5 безопасности из элемента , находящегося вподписчика, и добавить в ответе к элементу ответа о средствах обеспечения безопасностите средства обеспечения безопасности, которые являются общими для запроса о средствах обеспечения безопасности,принятого от , и извлеченной из элементаинформации. Значение необязательного элементав элементеуказывает список средств обеспечения безопасности конкретного пользователя, которые поддерживает пользовательское оборудование. Если элемент средства обеспечения безопасности отсутствует, то средства обеспечения безопасности не определены,а, если имеется список из нескольких значений, то они разделяются символом . Общие средства обеспечения безопасности могут быть добавлены в элемент ответа о средствах обеспечения безопасности в том порядке, в котором они перечислены в элементе . Если элемент средств обеспечения безопасности не определен вили не существует общего средства обеспечения безопасности, тов ответ добавит пустую строку в элемент ответа о средствах обеспечения безопасности. ответа о средствах обеспечения безопасности может иметь тип .содержит одно или несколько средств обеспечения безопасности, определенных . Эта информация может быть предоставлена дляпри помощи элемента средств обеспечения безопасности, такого как, и средств обеспечения безопасности, принятых в запросе. Кроме того, поле для элемента ответа о средствах обеспечения безопасности может быть, например, такой строкой 0. Другим иллюстративным аспектом изобретения является по меньшей мере возможность обработки списка желаемых средств в 14 и 10. В этом отношении необходимо отметить, что 10 может извлекать только один ключ,несмотря на то, что извлечение 10 более чем одного ключа находится в рамках этих иллюстративных вариантов осуществления(например,10 может извлекать ключ для каждого средства,которое появляется в приоритетном списке,если это средство поддерживается).(4) Далее 16 получает извлеченный(-е) из 10 ключ(-и), зависящий от службы, и дополнительно получает информацию о том, какой уровень безопасности,возможный для осуществления связи, был получен 16, и какое(-ие) средство(-а) смарт-карты 18 Е 16 может использовать.10 получаети отправляет 16 часть , например, . Этибудут содержать информацию о средстве обеспечения безопасности, запрашиваемом 16. Другим иллюстративным аспектом изобретения является включение дополнительной информации,которая может передаваться посредством полей,которые существуют в любом из интерфейсов 6/, / и , и обработка этой информации в 10 и 16. Иллюстративные варианты осуществления также включают случай, гдеиспользуется вместо 14, и где 20 хранится в некоторой проприетарной базе данных (например, как на фиг. 3), таким образом, что 10 просто совершает вызов внешней . Иллюстративные варианты осуществления также включают случай, где представляющие интерес средства обеспечения безопасности не являются частью смарт-карты 18 Е. Например, средства обеспечения безопасности могут быть частью защищенного чипа (например, приложения оплаты,хранящегося на защищенном чипе). На основании вышеописанного должно быть очевидным,что иллюстративные варианты осуществления данного изобретения предлагают способ,устройство и компьютерную(-ые) программу(-ы) для улучшения работы архитектурытаким образом, чтобы преодолеть недостаток заданного профиля смарт-карты , присущий существующей , или, в общем случае,недостаток профиля средства обеспечения безопасности и,таким образом,избежать необходимости определять и поддерживать новый терминальный интерфейс смарт-карты (профиль средств обеспечения безопасности) с целью выполнения тех же задач. Фиг. 6 является логической блок-схемой, которая иллюстрирует работу способа и результат исполнения инструкций компьютерной программы в соответствии с иллюстративными вариантами осуществления данного изобретения. В соответствии с этими иллюстративными вариантами осуществления способ выполняет в блоке 6 А шаг определения, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования,которые упорядочиваются в соответствии с предпочтением функции сетевого приложения. В блоке 6 В список отправляется в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки. В блоке 6 С функция сетевого приложения получает через функцию сервера начальной загрузки ответ о средствах обеспечения безопасности, включающий ключ безопасности, извлеченный из информации,хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. Способ, описанный в предыдущем абзаце, где ответ о средстве обеспечения безопасности включает указание на средства обеспечения безопасности, являющиеся общими со списком, и где общие средства обеспечения безопасности упорядочиваются в соответствии с тем, как они извлекаются из информации, хранящейся в базе данных. Способ, описанный в предыдущих абзацах, где ключ соответствует наиболее предпочтительному средству обеспечения безопасности, если оно доступно, иначе ключ соответствует менее предпочтительному средству обеспечения безопасности. Способ, описанный в предыдущих абзацах, где список отправляют в базу данных настроек безопасности пользователя через домашний абонентский сервер. Способ, показанный на фиг.6, где база данных является внешней по отношению к системе, которая содержит функцию сетевого приложения и функцию сервера начальной загрузки. Способ, описанный в предыдущих абзацах, где база данных включает поле для хранения поддерживаемых средств обеспечения безопасности. Способ, описанный в предыдущих абзацах, где список содержит единственную запись или содержит две и более записей. Способ, описанный в предыдущих абзацах, где список отправляют в сообщении запроса о средствах обеспечения безопасности. Способ, описанный в предыдущем абзаце, где сообщение запроса о средствах обеспечения безопасности отправляют с использованием сообщения протоколав виде пар атрибутзначение. Различные блоки, показанные на фиг.6, могут рассматриваться как шаги способа и/или как операции, которые стали результатом работы кода компьютерной программы, и/или как множество связанных элементов логической цепи, собранных с целью выполнения связанной функции (функций). Иллюстративные варианты осуществления охватывают также устройство, которое включает процессор и память,содержащую код компьютерной программы, где память и код компьютерной программы конфигурированы так,чтобы при помощи процессора побуждать устройство по меньшей мере выполнять определение, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования,которые упорядочиваются в соответствии с предпочтением функции сетевого приложения, отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения, посредством функции сервера начальной загрузки, ответа о средствах обеспечения безопасности, включающего ключ безопасности, извлеченный из информации,хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. Вообще, при помощи аппаратного обеспечения или специализированных схем, программного обеспечения, логики или их комбинации могут быть реализованы различные иллюстративные варианты осуществления. Например, некоторые аспекты могут быть реализованы в аппаратной части, тогда как другие аспекты могут быть реализованы во встроенной программе(прошивке) или программном обеспечении,которые могут исполняться контроллером, микропроцессором или другим компьютерным устройством,хотя изобретение этим не ограничено. Несмотря на то,что различные аспекты иллюстративных вариантов осуществления данного изобретения могли быть проиллюстрированы и описаны в виде структурных схем, блок-схем алгоритмов или с использованием других графических представлений, необходимо понимать, что блоки, устройства, системы,технологии и способы, которые здесь описаны,могут быть реализованы,в качестве неограничивающих примеров,с помощью аппаратного обеспечения,программного обеспечения,встроенной программы,специализированных схем или логики,программного обеспечения или контроллера общего назначения или других компьютерных устройств или каких-либо их комбинаций. Таким образом, необходимо понимать, что по меньшей мере некоторые аспекты иллюстративных вариантов осуществления изобретения могут быть реализованы на практике с помощью различных компонентов, таких как чипы интегральных микросхем и модулей, и иллюстративные варианты осуществления данного изобретения могут быть реализованы с помощью устройства, которое представляет собой интегральную микросхему. Интегральная микросхема, или микросхема, может включать схему (наряду с возможной встроенной программой) для реализации по меньшей мере одного или более процессора данных, процессора или процессоров цифровой обработки сигналов,схемы основной полосы частот или радиочастотной схемы, которые могут конфигурироваться таким образом, чтобы осуществлять работу в соответствии с иллюстративными вариантами осуществления данного изобретения. Различные модификации и адаптации вышеописанных иллюстративных вариантов осуществления данного изобретения могут стать очевидными для специалистов в данной области техники после прочтения представленного описания совместно с чертежами. Однако любые и все модификации остаются в рамках неограничивающих и иллюстративных вариантов осуществления данного изобретения. Например, несмотря на то, что иллюстративные варианты осуществления были описаны выше в контексте архитектуры , необходимо понимать,что варианты осуществления данного изобретения не ограничены использованием только в этом конкретном типе системы, и они могут быть использованы с получением преимуществ в других системах. Необходимо отметить, что термины соединен,связан или различные их варианты означают любое соединение или связь, прямое или непрямое,7 между двумя и более элементами и могут включать наличие одного или более промежуточных элементов между двумя элементами, которые соединены или связаны. Связь или соединения между элементами могут быть физическими,логическими или их комбинациями. Здесь два элемента могут рассматриваться как соединенные или связанные вместе при использовании одного или более проводов, кабелей и/или печатных электрических соединений, а также посредством использования электромагнитной энергии, такой как электромагнитная энергия, имеющая длину волны в радиочастотном спектре, ультракоротковолновом спектре и в оптическом спектре (как в видимом, так и в невидимом), в качестве нескольких неограничивающих и неисчерпывающих примеров. Кроме того,различные обозначения,используемые для описываемых функций(например, , ,и т.д.), интерфейсов протоколов (например, , , , ,и т.д.),функций службы (например, ,и т.д.) и элементов (например,) не являются ограничивающими в каком-либо отношении, так как эти различные функции,интерфейсы, функции службы, элементы и т.д. могут обозначаться любым подходящим названием. Кроме того, некоторые признаки различных неограничивающих и иллюстративных вариантов осуществления данного изобретения могут использоваться с получением преимуществ без соответствующего использования других признаков этих вариантов. По существу, представленное выше описание должно рассматриваться только как иллюстрирующее принципы, основы и варианты осуществления данного изобретения,а предназначено для его ограничения. ФОРМУЛА ИЗОБРЕТЕНИЯ 1. Способ, включающий определение, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования, при этом средства обеспечения безопасности в списке упорядочены в соответствии с предпочтением функции сетевого приложения отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения,посредством функции сервера начальной загрузки,ответа о средствах обеспечения безопасности,включающего ключ безопасности, извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. 2. Способ по п.1, в котором список отправляют в базу данных настроек безопасности пользователя через домашний абонентский сервер. 8 3. Способ по п.1, в котором база данных является внешней по отношению к системе, которая содержит функцию сетевого приложения и функцию сервера начальной загрузки. 4. Способ по п.1, в котором база данных включает поле для хранения поддерживаемых средств обеспечения безопасности. 5. Способ по п.1, в котором список содержит единственную запись или содержит две или более записей. 6. Способ по п.1, в котором список отправляют в сообщении запроса о средствах обеспечения безопасности. 7. Способ по п.6, в котором сообщение запроса о средствах обеспечения безопасности отправляют с использованием сообщения протоколав виде пар атрибут-значение. 8. Способ по п.6, в котором сообщение запроса о средствах обеспечения безопасности включает желаемые средства обеспечения безопасности пользовательского оборудования,разделенные символом точки с запятой, в порядке их предпочтения. 9. Машиночитаемый носитель данных,содержащий инструкции компьютерной программы,исполняемые по меньшей мере одним процессором для выполнения операций, включающих определение, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования, при этом средства обеспечения безопасности в списке упорядочены в соответствии с предпочтением функции сетевого приложения отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки прием функцией сетевого приложения,посредством функции сервера начальной загрузки,ответа о средствах обеспечения безопасности,включающего ключ безопасности, извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. 10. Машиночитаемый носитель данных по п.9,где ответ о средствах обеспечения безопасности включает указание на средства обеспечения безопасности, общие со списком, и где общие средства обеспечения безопасности упорядочиваются в соответствии с тем, как они извлекаются из информации, хранящейся в базе данных. 11. Машиночитаемый носитель данных по п.9,где список отправляется на базу данных настроек безопасности пользователя через домашний абонентский сервер. 12. Машиночитаемый носитель данных по п.9,где база данных является внешней по отношению к системе, которая содержит функцию сетевого приложения и функцию сервера начальной загрузки. 13. Устройство, включающее по меньшей мере один процессор и по меньшей мере одно устройство памяти,содержащее код компьютерной программы, при этом по меньшей мере одно устройство памяти и код компьютерной программы конфигурированы так, чтобы с помощью упомянутого по меньшей мере одного процессора побуждать устройство выполнять по меньшей мере определение, в функции сетевого приложения,списка желаемых для использования средств обеспечения безопасности пользовательского оборудования, при этом средства обеспечения безопасности в списке упорядочены в соответствии с предпочтением функции сетевого приложения отправку списка в базу данных настроек безопасности пользователя посредством функции сервера начальной загрузки и прием функцией сетевого приложения,посредством функции сервера начальной загрузки,ответа о средствах обеспечения безопасности,включающего ключ безопасности, извлеченный из информации, хранящейся в базе данных, и соответствующий желаемому средству обеспечения безопасности,имеющемуся в списке,что обеспечивает информирование функции сетевого приложения о доступности по меньшей мере одного из желаемых средств обеспечения безопасности в пользовательском оборудовании. 14. Устройство по п.13, в котором список отправляется в базу данных настроек безопасности пользователя через домашний абонентский сервер. 15. Устройство по п.13, в котором база данных является внешней по отношению к системе, которая содержит функцию сетевого приложения и функцию сервера начальной загрузки. 16. Устройство по п.13, в котором база данных включает поле для хранения поддерживаемых средств обеспечения безопасности. 17. Устройство по п.13, в котором список содержит единственную запись или содержит две или более записей. 18. Устройство по п.13, в котором список отправляется в сообщении запроса о средствах обеспечения безопасности. 19. Устройство по п.18, в котором сообщение запроса о средствах обеспечения безопасности отправляется с использованием сообщения протоколав виде пар атрибут-значение. 20. Устройство по п.18, в котором сообщение запроса о средствах обеспечения безопасности включает желаемые средства обеспечения безопасности пользовательского оборудования,разделенные символом точки с запятой, в порядке их предпочтения.

МПК / Метки

МПК: H04W 12/04, H04W 12/08, H04W 12/06

Метки: носитель, машиночитаемый, оборудования, пользовательского, безопасности, способ, устройство, данных, обеспечения

Код ссылки

<a href="https://kz.patents.su/11-28409-sposob-mashinochitaemyjj-nositel-dannyh-i-ustrojjstvo-dlya-obespecheniya-bezopasnosti-polzovatelskogo-oborudovaniya.html" rel="bookmark" title="База патентов Казахстана">Способ, машиночитаемый носитель данных и устройство для обеспечения безопасности пользовательского оборудования</a>

Предыдущий патент: Система для мониторинга группировки спутников системы позиционирования

Следующий патент: Опрыскиватель для обработки полевых культур

Случайный патент: Сторожевой таймер микропроцессора